Sycor.ZeroTrust -

Das IT Security Model der Zukunft

Was bedeutet Zero Trust?

Zero Trust ist ein Sicherheitskonzept, welches den heutigen Anforderungen an die IT-Infrastrukturen – bestehend aus hybriden Sourcing-Varianten und dem Anspruch jederzeit von überall aus remote erreichbar zu sein – entspricht. Nicht einzelne Netzwerk-Bereiche werden geschützt, sondern jede Zugriffsanfrage einer Identität muss verifiziert werden, egal von welchem Gerät oder über welche Verbindung der Nutzer auf gewisse Unternehmensressourcen zuzugreifen versucht. Die Authentifizierung beruht auf identitäts- und rollenbasierten Zugriffsrechten über ein hybrides Active Directory.

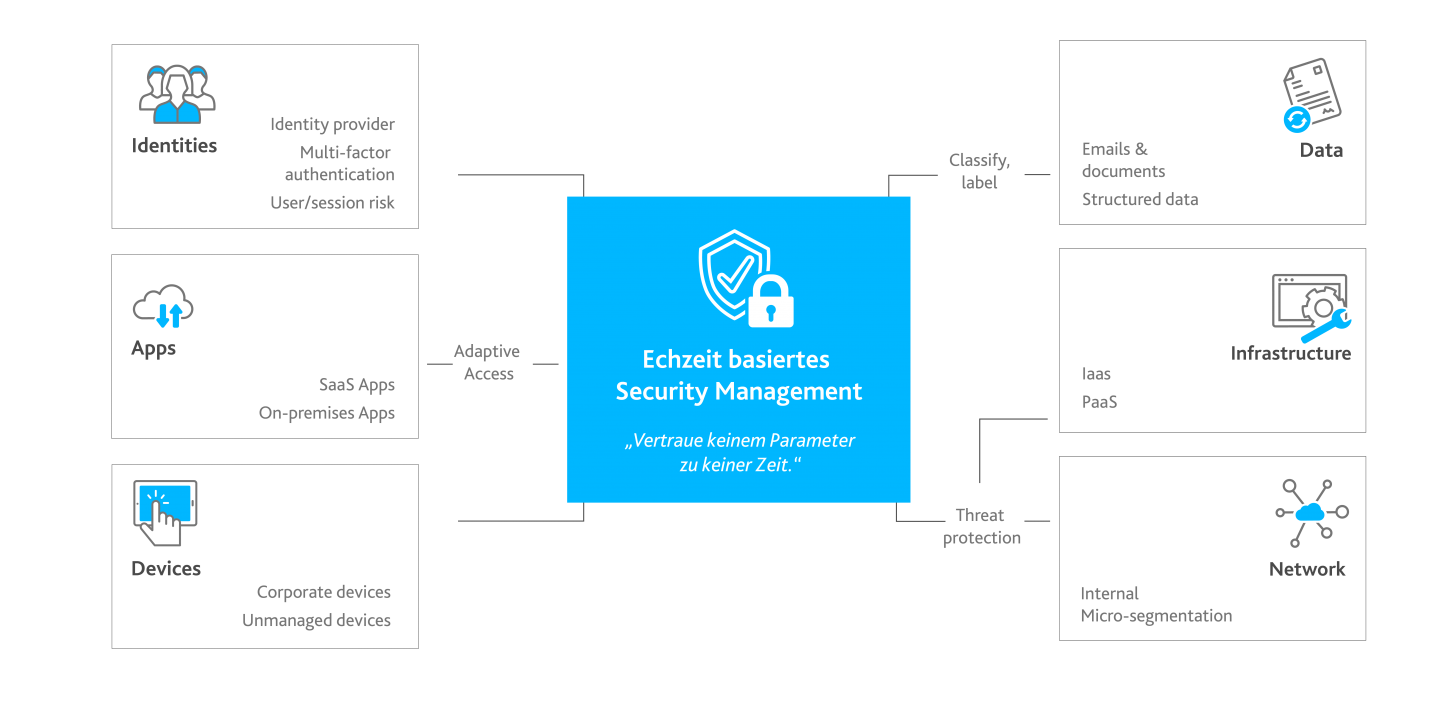

Aufbau des Sycor.Zero Trust Security Models

Zero Trust basiert auf dem Grundsatz: Nichts ist sicher! Das heißt, dass jede Anfrage aus dem eigenen Netzwerk so geprüft wird, als käme sie von außen. Dabei wird nicht unterschieden welches Ziel und welchen Nutzen die Anfrage hat. Jede Anforderung an das Netzwerk wird somit vor jedem Zugriff verifiziert, mit Berichtigungen versehen und anschließend wieder verschlüsselt. Unterstützt wird der Vorgang durch Mikrosegmentierung. Hinzukommend schützen Analytics und Business Intelligence Systeme , indem Sie die Vorgängen ständig überwachen, Abweichungen feststellen und gegebenenfalls auffällige Aktivitäten abblocken.

Aus welchen Bestandteilen setzt sich ein Zero Trust Modell zusammen?

Identitäten

Identitätserkennungen sollten durch hohe Verifizierungsverfahren gesichert sein.

Endgeräte

Verschaffen Sie sich eine Übersicht über alle Firmengeräte. So schaffen Sie die Basis dafür jedes Gerät vor jedem Zugriff auf Vertrauenswürdigkeit und Compliance zu überprüfen.

Netzwerke

Das interne Netzwerk wird oft übersehen. Schützen Sie auch dieses ständig durch Verschlüsselung, Zugriffsberechtigungen und Mikrosegmentierung.

Daten

Durch das datengesteuerte Zero Trust Prinzip werden perimeterbasierte Sicherheitsmodelle abgelöst. Dabei unterstützt Business Intelligence und Unternehmensrichtlinien grenzen Zugriffsrechte ein.

Infrastruktur

Ihre Infrastruktur sollte darauf basieren, jedem User nur die notwendigsten Zugriffsberechtigung einzuräumen. Werten Sie die Zugriffe auf Ihre Systeme durch Telemetrie aus und erfassen Sie Unregelmäßigkeiten im Nutzerverhalten.

Apps

Schaffen Sie ein Berechtigungssystem für alle Anwendungen und User Ihres Unternehmens an. Passen Sie die jeweilige Nutzung pro User entsprechend der Aufgaben an. Hier gilt das Prinzip, jeder User erhält nur die notwendigsten Berechtigungen.

Ganzheitliche Strategie und umfassende Beratung

Unternehmen benötigen eine umfassende, langfristig wirksame Resilienz- und eine damit verbundene Zero-Trust-Strategie. Allerdings ist dies nichts, was sich in einem zeitlich begrenzten IT-Projekt umsetzen lässt. Denn die Belange aller Bereiche des Unternehmens, deren Arbeit in irgendeiner Weise auf IT-Infrastruktur basieren, müssen einbezogen werden – eine strategische Daueraufgabe, die Unternehmen auf ihrem Weg zur Digitalisierung begleiten wird. Starten Sie planvoll und wählen Sie den Ansatz, der am besten zu Ihrer Situation und Ihren Zielen passt:

Diese Beiträge könnten Sie auch interessieren

Ihr Ansprechpartner

Die Sycor steht ihren Kunden als erfahrener Partner zur Seite. Wir haben umfassendes Expertenwissen aus mehr als 20 Jahren IT-Projekten und Betriebserfahrung.

Erfahren Sie mehr zu Sycor.ZeroTrust Sprechen Sie uns an.

Unsere Partner

Alle Partner